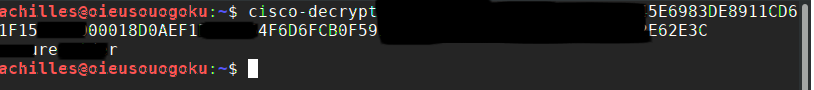

PCF 0x0

HEY, só para passar o tempo e estudar um pouco mais sobre VPNs, eu acabei dando uma estudada na tecnologia. Pra caráter de estudo eu acabei subindo essa parada aqui em casa, montando um lab bem meia boca, pq a gente é pobre e i don’t have money to buy the best of best pirocation machines :).

| Uma coisa muito interessante, os PCFs (Profile configuration files) da Cisco contêm algumas variáveis de cliente VPN, isso pode causar comprometimento no sistema, pois pode dar informações de endpoints de servidores VPN, credenciais em texto puro ou credenciais criptografadas (mais bem bosta essa criptografia (: | ). |

O padrão para esse arquivo seria:

[main]

Description=

Host=0.0.0.0 (Ou hostname)

AuthType=1

GroupName= Group name

GroupPwd=

enc_GroupPwd=DD17C2CFEB49F5A47A838497C45E6983DE8911CD61F154C3B0000188A181BD34A093B7963FC2B02B704A8636C3BCAFA7B1F95F1482E62E3C (ESSE QUE NOIS QUE, BIRRRLL - PS: nem adianta, não tá ativo abiguinho :))

EnableISPConnect=0

ISPConnectType=0

ISPConnect=

ISPPhonebook=

ISPCommand=

Username=

SaveUserPassword=0

UserPassword=

enc_UserPassword=

NTDomain=

EnableBackup=0

BackupServer=

EnableMSLogon=1

MSLogonType=0

EnableNat=1

TunnelingMode=0

TcpTunnelingPort=10000

CertStore=0

CertName=

CertPath=

CertSubjectName=

CertSerialHash=00000000000000000000000000000000

SendCertChain=0

PeerTimeout=70

EnableLocalLAN=0

O interessante neste arquivo do capiroto é o ‘enc_GroupPwd’, o mesmo contem a chave para exploração via IPsec.

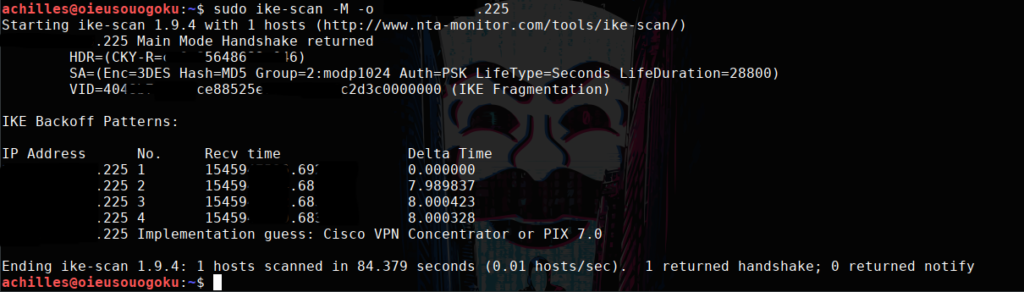

Certo, aqui eu consegui realizar o fingerprint do servidor VPN e como ele me retorna a resposta acima, não há campos de transformação específicos a serem informados.

Ainda é uma parada nova pra mim, tanto é, que eu não consegui realizar o bypass, apenas obtive informações brutas como essa, que por hora não consigo achar uma maneira correta de utiliza-las. Eu sei que será necessário dar um jeito dele aceitar minhas chaves e pelo que mostra ele aceita criptografia 3DES, mas como eu ainda to vendo essa parada, essa postagem fica por aqui. Nos vemos na próxima.